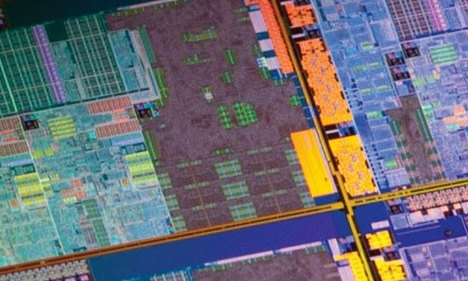

İşlemcilerle gelen 20 yıllık tehlike

[ Donanım ]

Hatayı kullanan saldırgan işlemcinin Sistem Yönetim Modu (SMM) bölgesine rootkit yerleştirebiliyor. Bu bölge modern bilgisayarlarda işlemcinin tüm güvenlik özelliklerini yöneten korumalı bir bölge.

Bir kere kurulduğunda rootkit UEFI ve BIOS'u silebilir veya işletim sistemi kurulduktan sonra bile kendini tekrar bulaştırarak zararlıları yayabilir. Secure Boot gibi güvenlik önlemlerinin de o noktada faydası olmuyor çünkü Secure Boot da SMM bölgesi tarafından yönetiliyor.

Intel de hatanın varlığını bildiklerini ve son işlemcilerinde bu hatanın giderildiğini, ellerinden geldiğince bir çok eski işlemci için yamalar çıkarıldığını belirtirken, tüm eski işlemcilerin güncellenmesinin imkansızlığını da vurguluyor.

Bu hatayı kullanabilmek ve rootkit'i kurabilmek için saldırganın zaten bilgisayarın kernel ve sistem yöneticisi olması gerekiyor. Yani bu saldırı bilgisayarı ele geçirmekten çok daha korkutucu olan varolan zararlıların bazılarının bu açığı kullanarak çok daha kalıcı şekilde sistemlerde kalmalarına izin vermesi.

BIOS ve UEFI güncellemeleri yapılsa da bu güncellemelerin son kullanıcı tabanında çok kullanılmayacağını veya güncelleştirilmeyeceğini söylemek güç değil.

En Çok Okunan

Uzayda felâkete rakam kalmış

Apple'ın Çin'deki pazar payı yüzde 15,7'ye geriledi

Midas’a 45 milyon dolarlık rekor yatırım

Türkiye'de Apple rüzgarı

AP bozulan ürünlerin tamirini kolaylaştıracak kuralları onayladı